Amazon Virtual Private Cloud (VPC) Amazon Virtual Private Cloud(Amazon VPC)を使えば、AWSクラウド上に、仮想ネットワークとして扱える、論理的に分離したセクションを確保することができます。このネットワーク内にAmazon EC2のようなAWSリソースを起動することができ、IPアドレスの範囲やサブネットのモデルといった仮想ネットワーク環境を完全にコントロールすることができます。 また、VPC内(ルートテーブルを使用)およびネットワーク間(ネットワークゲートウェイを使用)の両方で、ネットワークルーティングを完全にコントロールすることもできます。

VPCピアリング

本日、このVPCのモデルをより柔軟にできるようにいたしました!同じAWSリージョン内のVPCの間にVPCピアリング接続を作成できるようになりました。接続を確立すると、ピアリングされたVPC内のEC2インスタンスは、まるで同じネットワーク内にあるように、自身のプライベートIPアドレスを使って、ピアリング接続を介して、相互に通信することができます。

自分が所有する2つのVPC間にピアリング接続を作成することもできますし、他のAWSアカウントのVPCともピアリング接続を作成することができます。 VPCは最大50までの1対1のピアリング接続を同じリージョン内の他のVPCと持つことができます。

VPCピアリングを使えば、非常に面白い多くのユースケースが可能になります。それらのうちのいくつかを見ていきましょう。

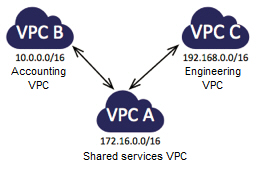

単一の組織内では、異なる部門によって運営されているVPC間にピアリング関係を設定することができます。 部門に特有なリソースのために部門毎にVPCを持ちつつ、組織全体で共有されるリソースをひとつのVPCが含有できます。 ここでは非常にシンプルな例を示します:

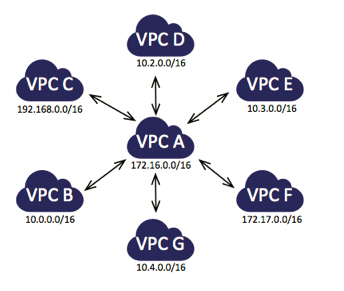

ピアリング接続を設定して、ルーティングテーブルにエントリーを追加したら(あるVPCから他のVPCにパケットを届けるため)、Accounting VPC内のEC2インスタンスはShared Resources VPCにアクセスすることができます。Engineering VPC内のインスタンスについても同様です。 しかし、AccountingインスタンスはEngineeringインスタンスにアクセスすることができませんし、その逆も然りです。ピアリング接続は過渡的ではありません。つまり、EngineeringとAccounting間の接続を確立するためには、この間にピアリング接続を設定する必要があるということです。 組織内の他の全てのVPCを覗けるようなOperations VPCに、このモデルを拡張することを考えてみましょう。

前に述べたように、他のアカウントが所有しているVPCともVPCピアリングを確立することができます。 所属する組織が、業界コンソーシアムのメンバーであるか、ジョイントベンチャーの当事者であるとします。VPCピアリングを使えば、全てAWS内で、ネットワークトポロジを完全に制御しながら、コンソーシアムやジョイントベンチャーのメンバーと共通のリソースをシェアすることができます。:

前のシナリオの場合のように、コンソーシアム内の各参加者は共有されたリソースには閲覧およびアクセスができますが、他の参加者のVPCにはアクセスできません。他にもよくあるピアリングのシナリオについて、いくつかをVPC Peering Guideで紹介しています。

ピアリングの詳細

それでは、わずか数分で、簡単にVPCのピアリング接続を作成できることをお見せしようと思いますが、その前に、このとても強力な新機能を使う際のルールをおさらいしたいと思います。

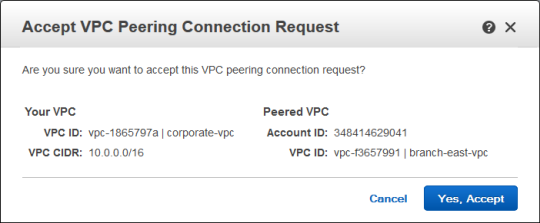

誰が所有しているかに関係なく、両方の当事者が同意していれば、同じAWSリージョン内にある任意の2つのVPCを接続することができます。 将来的には、リージョンをまたいだピアリングをサポートするよう、この機能を拡張することを計画しています。 接続は、ひとつのVPCからもう一方に招待を送信することにより、リクエストされます。 接続を確立するためには、招待を受け入れる必要があります。 言うまでもなく、自分の知っているVPCからの招待のみを受け入れるようにしてください。不要な、または、不正な招待は無視して構いません。それらは、しばらくすると期限切れになります。

ピアリングされるVPCは、重複しないCIDRブロックを持っている必要があります。これは、ネットワークアドレス変換の必要なく、直接アクセスできるように(ピアリングとルーティングテーブルにより許可されるように)、全てのプライベートIPアドレスが一意であることを保証するためです。

上記のシナリオからわかるように、VPCピアリング接続は過渡的な信頼を生成しません。つまり、AとBがピアリングされ、BとCがピアリングされていても、AがCとピアリングされていることにはなりません。

接続は、VPCの仕組みの中で実装されていますので、単一障害点(SPOF)や帯域幅のボトルネックを避けることができます。

VPCピアリング接続を設定し、実行するのに追加の費用はかかりません。ピアリング接続間のデータ転送は、アベイラビリティーゾーンに関係なく、送受信1GBあたり、$0.01がかかります。

VPCピアリング接続は、AWS Management Console、VPC API、AWS Command Line Interface (CLI)から設定できます。

VPCピアリングの例

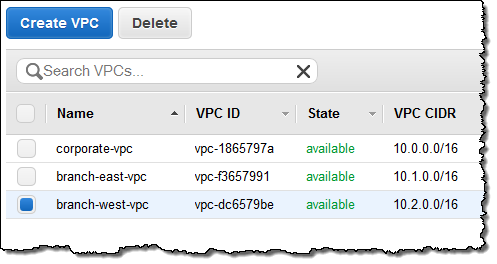

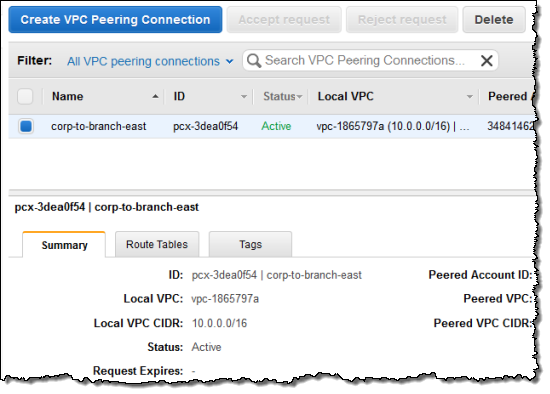

AWS Management Consoleを使って、自分の所有する2つのVPC(corporate-vpcと branch-east-vpc)の間にVPCピアリング接続を設定してみました。VPC IDとCIDRは次のとおりです。:

先に進む前に、"Preview"バージョンのVPCコンソールでないとこの機能を使えないことに注意してください。 VPCピアリング接続の作成および管理のサポートに加えて、新しいコンソールは、VPCの管理操作を簡単にし、拡張する、多くのタギングの機能も含まれています。

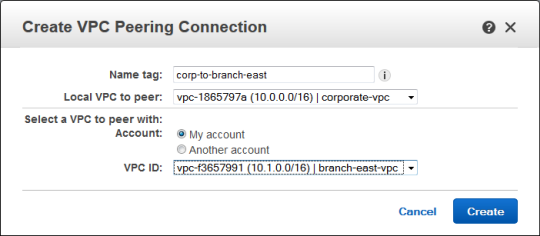

VPC Dashboard内のPeering Connectionsをクリックし、corporate-vpcを選択した後、Create VPC Peering Connectionボタンを使って、branch-east-vpcへピアリングの招待を送ります。:

招待が、接続のリストに現れます。それを選択し、Acceptをクリックします。:

ピアリング接続が作成され、すぐに見えるようになります:

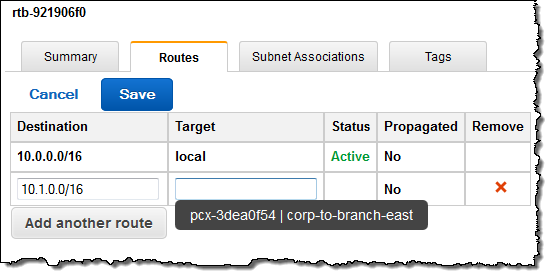

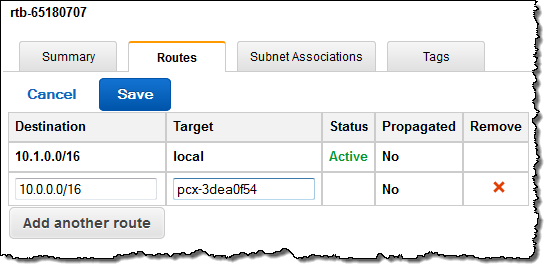

その後、各VPCのルートテーブルにエントリーを作成します。ご覧の通り、ルートのためのターゲットを選択する際、コンソールは便利なポップアップを表示します。:

今すぐピアリングしよう!

新しいVPCピアリング機能は今すぐご利用いただけます。皆様がこの機能をどのように使うのか非常に興味があります。ぜひフィードバックを送ってください!

-- Jeff;

この記事はAWSシニアエバンジェリスト Jeff BarrのAmazon Web Services Blogの記事、 New VPC Peering for the Amazon Virtual Private Cloudを 堀内康弘 (Facebook, Twitter)が翻訳したものです。