ネットワーク接続性のトラブルシュートやセキュリティ問題、ネットワークアクセスのルールが想定どおり機能しているかを確認するために、多くの組織ではネットワークフローのログの収集・保存・解析を行っています。

これまで、AWSのお客様はAmazon Elastic Compute Cloud(EC2)上でエージェントをインストールすることでデータを収集していましたが、それぞれのインスタンスにオーバーヘッドの負荷がかかり、ビューについてもそれぞれのインスタンスに限定されていました。

新機能:VPC Flow Logs

ネットワーク監視におけるログ収集の改善のために、Amazon Virtual Private CloudのFlow Logsをご紹介します。特定のVPCでFlow Logsを有効にすることで、VPCサブネットやElasticネットワークインタフェース(ENI)のネットワークトラフィックがCloudWatch Logsへ保存され、ご自分のアプリケーションやサードパーティアプリケーションによって解析を行なうことができます。

特定タイプのトラフィックを検知することでアラートを作成したり、トラフィックのトレンドやパターンを把握するためのメトリックを作成することもできます。

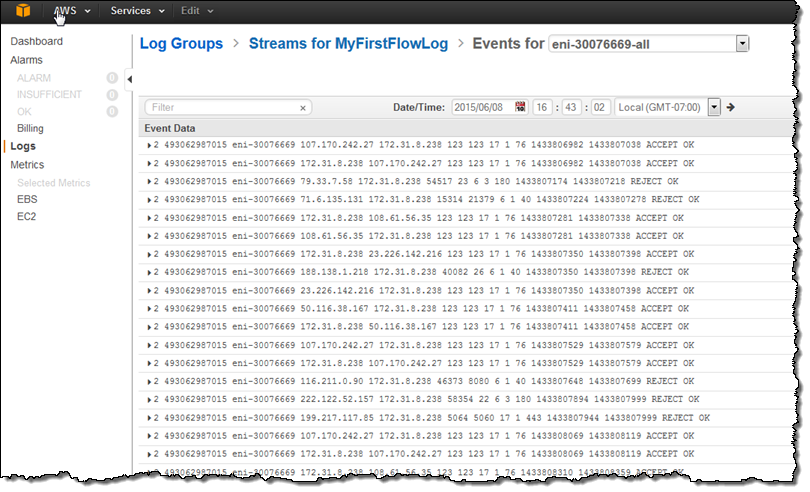

ログの情報には、セキュリティーグループやネットワークACLのルール上の許可および禁止のトラフィック情報が含まれます。また、送信元/送信先IPアドレス、ポート、プロトコル番号、パケットのバイト数、監視間隔の時間、そしてアクション(通過または拒否)の情報も含まれます。

VPC Flow Logsを有効にする

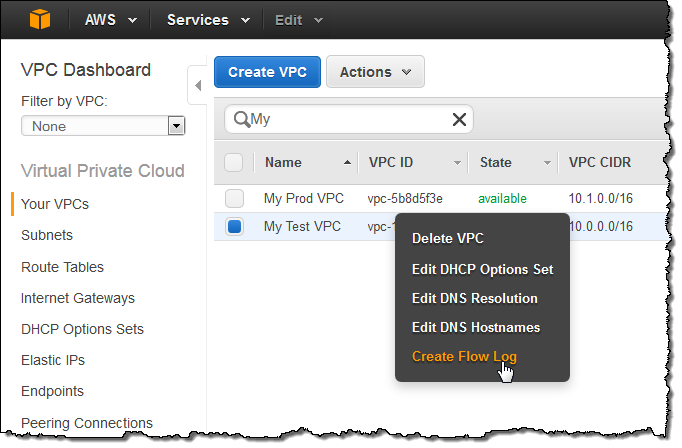

AWSマネージメントコンソールやAWSコマンドラインインタフェース(CLI)、EC2 APIの呼び出しによりVPCFlow Logsを有効にすることができます。こちらはVPC上でFow Logsを有効にする画面のスクリーンショットです。

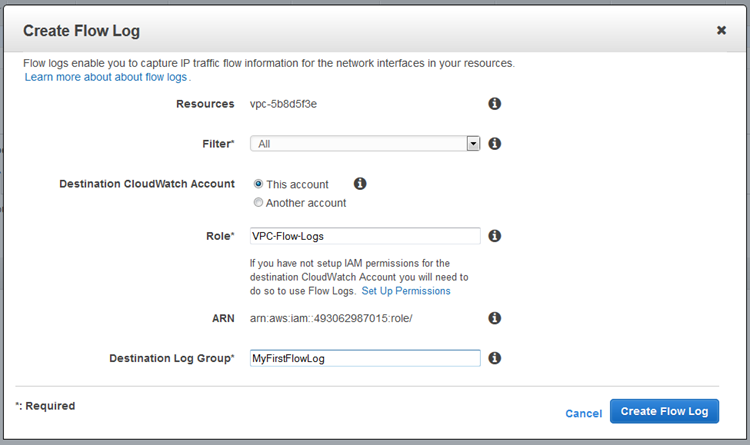

こちらがFlow Logs作成の画面です。

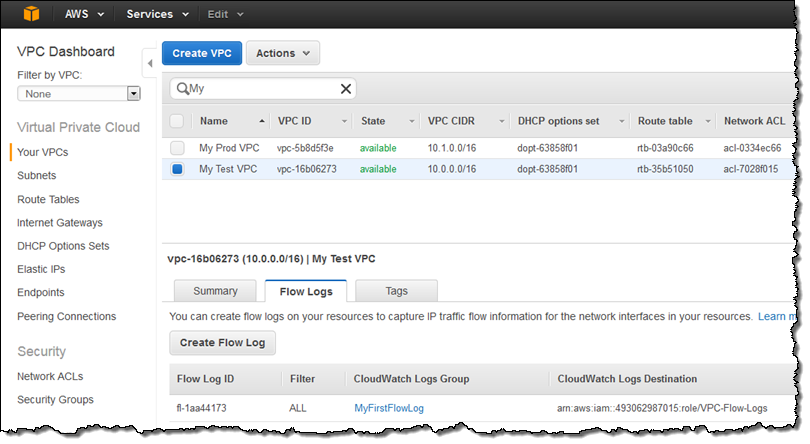

VPCダッシュボードにFlow Logsのタブが表示されます。

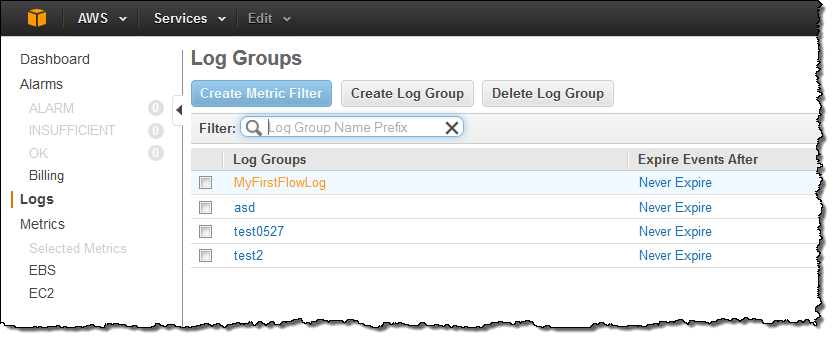

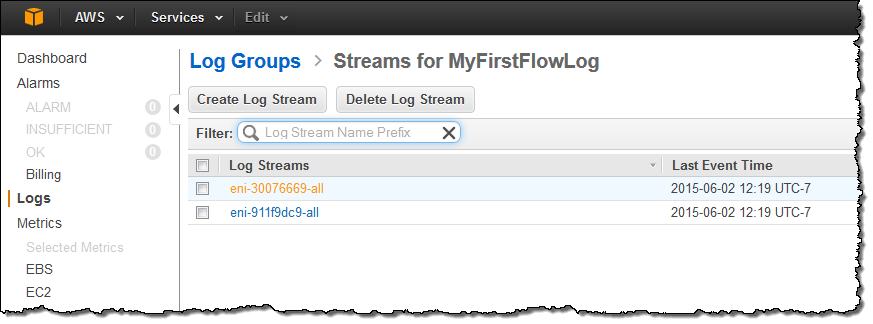

Flow LogsはCloudWatch Logsのロググループに保存されます。Flow Logsを作成後、約15分後に新しいロググループが作成されます。CloudWatch Logsのダッシュボードからアクセスできます。

それぞれのグループはElasticネットワークインタフェース(ENI)ごとのストリームから構成されます。

それぞれのストリームには次のようなレコードが含まれます。

Flow Logsの利用にあたって

VPC Flow Logsを利用するにあたり、覚えていただきたい点がいくつかあります。

フローは約10分間隔のキャプチャウインドウで収集、処理、保存されます。ロググループの作成が作成され、最初のレコードがコンソール上で確認できるまではFlow Logsが作成されてから約10分後となります。

1つのリソースに対し、2つまでFlow Logsを作成できます。

Flow Logsには以下のようなトラフィック情報は含まれておりません。

- プライベートホストゾーンへのクエリを含む、Amazon DNSサーバへのトラフィック

- Amazonが提供するWindowsライセンスのアクティベーションのトラフィック

- インスタンスメタデータのリクエスト

- DHCPリクエストとレスポンス

いますぐご利用になれます!

この機能は、東京リージョン(アジアパシフィック)をはじめ、北カリフォルニア(米国西部)、オレゴン(米国西部)、北バージニア(米国東部)、シドニー(アジアパシフィック)、シンガポール(アジアパシフィック)、アイルランド(欧州)、フランクフルト(欧州)でご利用になれます。 ご利用にあたり、追加費用は必要ありません。CloudWatch Logsのストレージ料金のみの課金となります。(詳細はCloudWatchの料金をご覧ください)

PS - いくつかのAWSパートナー様はVPC Flow Logsの処理、解析、可視化などのツール提供に向けて取り組んでいただいております。近いうちにそれらについてもお話ししたいと思います。

--Jeff (翻訳は吉田が担当しました)